Mit PAM und SSH lässt sich auch ohne zentralen Login-Server ein passables SSO realisieren. Damit entfällt das lästige Passwort-eingeben beim SSH-Login oder mounten via SSH.

- SSH-Schlüssel erstellen: Entweder über die Konsole (

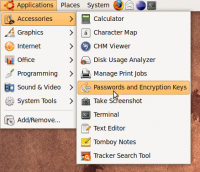

$ ssh-keygen) oder über das GUI:- Schlüsselmanager öffnen:

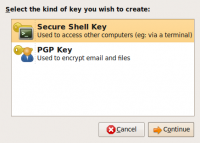

- "Neuer SSH-Schlüssel" auswählen:

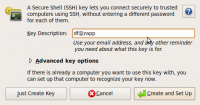

- Als Kommentar am besten user@host eingeben. Dann kann man den Schlüssel später besser zuordnen:

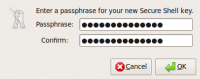

- Als Passphrase kann man zum Beispiel einen Satz nehmen und ein paar Buchstaben vertauschen, auslassen oder durch Zahlen ersetzen. So kann zum Beispiel aus "Der Himmel ist grau und es regnet." der Passphrase "derH!mm3Li$tgraUndESrgnt." werden. Da ist alles drin, was man sich in einem guten Passwort wünscht: Groß- und Kleinbuchstaben, Zahlen und sogar Sonderzeichen und merken kann man sich das dann auch relativ gut.

- Schlüsselmanager öffnen:

- Die entsprechende Bibliothek für PAM mit

$ sudo aptitude install libpam-sshinstallieren - Nun müssen noch die entsprechenden Anwendungen von der neuen Möglichkeit in Kenntnis gesetzt werden. Dazu in den Konfigurationsdateien in /etc/pam.d nach

@include common-authsuchen und in die Zeile darüber@include pam-ssh-autheintragen. Anschließend noch nach@include common-sessionsuchen und darüber@include pam-ssh-sessioneintragen.- GDM (Anmelde-Manager)

- /etc/pam.d/gdm

- Login auf der Konsole

- /etc/pam.d/login

- sudo

- /etc/pam.d/sudo: Nur

@include pam-ssh-auth. Falls der Key falsch eingegeben wird, fällt sudo auf das normale Password zurück. Um das zu deaktivieren, kann man#@include common-authmit einer Raute deaktivieren.

Update: Mir ist grade aufgefallen, dass man das unter Ubuntu so gar nicht braucht, weil da der Gnome-Keyring-Manager das alles verwaltet. Macht aber nix: funktioniert ja auch unter andern Distributionen ;-)